Arnaques et sécurité sur Internet

Dossiers rédigés par P. PASTEAU - Assistance Multimedia 63

Introduction aux arnaques via Internet

Ce chapitre va présenter les différentes arnaques auxquelles l'internaute peut, un jour ou l'autre, être confronté, et dans un second temps les moyens de s'en prémunir.

Attention cependant, il ne faudrait pas croire que tous les délits cités dans ce dossier soient monnaie courante ou systématiques. Ils représentent des risques, certains plus probables que d'autres, auxquels l'internaute doit être préparé.

Usurpation d'identité

Un délit aujourd'hui très facile à constituer est celui de l'usurpation d'identité. Il suffit en effet qu'un individu malintentionné se contente de lire la page profil d'une personne inscrite sur un réseau social pour y obtenir facilement nombre d'informations personnelles essentielles.

Tout cela lui est servi sur un plateau, avec notre complicité involontaire : on rappelle en effet que sur ces réseaux sociaux, l'internaute est régulièrement pressé pour mettre à jour son profil et communiquer le maximum d'informations personnelles. Et on en met souvent trop ! Tout est fait pour encourager l'utilisateur du réseau social à en dire le plus possible.

Ainsi, un pirate peut relativement facilement avoir accès à vos :

- nom et prénom (essentiels pour une usurpation d'identité),

- date de naissance (information souvent demandée en complément de l'état civil pour prouver son identité),

- lieu de naissance (même remarque),

- photo (permet à l'évidence d'usurper votre identité).

Si de surcroît le profil du réseau social est public, le pirate pourra aussi dans certains cas récupérer vos :

- adresses e-mail,

- sites internet personnels ou professionnels (et tenter de les pirater, eux aussi).

En possession d'une adresse e-mail, il lui suffit souvent de quelques essais pour deviner le mot de passe de votre messagerie et se l'approprier (vous en excluant par la même occasion, car il en changera le mot de passe). En effet, le mot de passe que nous choisissons est souvent très mauvais d'un point de vue sécurité informatique :

- trop court (jusqu'à 7 ou 8 caractères, n'importe quel ordinateur commun peut en quelques minutes essayer toutes les combinaisons de chiffres et lettres possibles),

- trop simple (prénom ou lieu commun, date de naissance),

- trop personnel (le nom des enfants, le nom du chien/chat).

On constatera que les deux derniers cas ci-dessus deviennent un jeu d'enfant si le pirate a eu accès au profil d'un réseau social : le prénom, lieu ou date de naissance, le nom des enfants ou de l'animal domestique y est très certainement présent ! C'est ainsi qu'un petit malin Auvergnat, en 2010, est arrivé à pénétrer frauduleusement dans le réseau social Twitter.

Muni de toutes ces informations personnelles, le pirate peut communiquer en votre nom avec d'autres personnes, voire souscrire des abonnements ou services, ou bien encore exploiter vos photos et vidéos publiées sur les réseaux sociaux (souvent pour s'en servir d'appât, sur des sites de rencontres ou de petites annonces), ou exercer sur vous un chantage (menaces de publier certaines photos ou données confidentielles, etc.).

Vol d'informations personnelles et bancaires

Le vol d'informations personnelles et bancaires relève d'un niveau de sophistication plus élaboré que les usurpations d'identité. Il ne suffit plus en effet d'être malin et fureteur !

Dans un premier temps, le pirate informatique peut obtenir la complicité involontaire de l'utilisateur, en le mettant suffisamment en confiance pour qu'il lui communique son mot de passe (de messagerie, la plupart du temps).

Comment fait-il ? Le pirate envoie à sa future victime un courrier électronique ou un SMS en se faisant passer pour un organisme reconnu (CAF, EDF, impôts, banque, etc.). La victime, qui n'est pas assez vigilante, croit recevoir un courrier de la part de ledit organisme, elle clique sur l'invitation à entrer en contact ; on lui demande ensuite d'indiquer son adresse électronique et son mot de passe, afin de soit-disant obtenir un remboursement ou toute autre promesse alléchante. Mise en confiance par le nom connu de l'organisme, par l'apparence trompeuse du site Internet (le pirate a reproduit le vrai site pour tromper), la victime a en réalité communiqué son mot de passe à un pirate qui a mis en place un faux site Internet. C'est ce qu'on appelle l'hameçonnage (ou phishing en anglais). En annexes figurent plusieurs exemples de ces arnaques, pour lesquelles le pirate a reproduit à l'identique le site dont il usurpe l'identité : Apple, Facebook (en haut, le site pirate ; en bas le vrai site ; la différence capitale, le nom du site, est entourée en rouge).

En plus de voler votre mot de passe (je le répète, avec la complicité involontaire de la victime, qui a tapé son mot de passe à un endroit douteux), les pirates peuvent aussi s'introduire dans votre ordinateur. Pour commettre ces délits, les pirates informatiques exploitent des failles dans les logiciels de votre ordinateur, failles qui permettent de s'y introduire incognito. C'est ce qu'on appelle une porte dérobée ou un "exploit" (en anglais).

Un virus ou plus généralement une intrusion ne peut cependant parvenir jusqu'à l'ordinateur sans y être "invité" d'une façon ou d'une autre (la box de votre opérateur Internet bloque en effet tout le trafic Internet qui n'a pas été explicitement demandé par l'ordinateur).

Comment les pirates arrivent-ils alors à leurs fins ? Avec la participation involontaire de l'utilisateur. C'est en effet lui qui va accepter une invitation alléchante sur Internet, ouvrir une pièce-jointe dans sa messagerie, en d'autres termes, qui va cliquer "là où il ne faut pas"... Les arnaques et appâts sont si bien faits qu'il faut être rompu à ce genre d'exercice pour les déjouer.

Pour une plus grande efficacité, ce n'est pas un pirate donné en chair et en os qui s'introduit à distance dans votre ordinateur, mais des programmes informatiques particulièrement bien conçus qui, de façon automatique, s'immiscent dans des ordinateurs par ces portes dérobées. Ils vont ensuite en toute autonomie glaner les nombreuses informations clairement lisibles dans votre ordinateur, qui seront ensuite "rapportées" au pirate : listes de contacts, adresses électroniques, mots de passe ou numéros de comptes bancaires.

Fichiers ou ordinateurs "pris en otage" et rançons

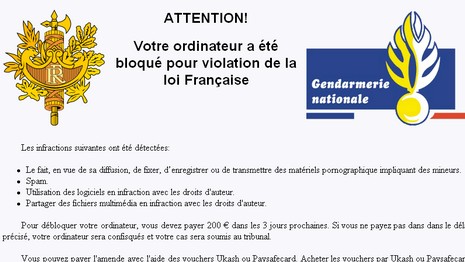

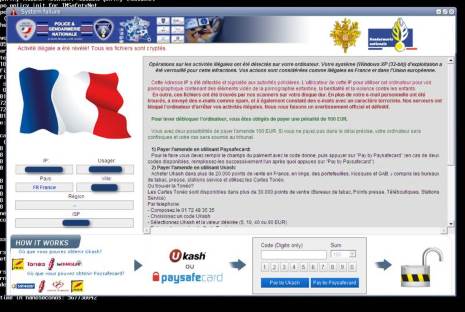

Il y a quelques années nombre d'ordinateurs ont été la cible d'une "prise d'otage informatique". C'est ce qu'on a appelé le "virus Gendarmerie Nationale". Car pour piéger les gens, et mieux leur soutirer de l'argent, des pirates informatiques ont fait en sorte que leurs virus portent les couleurs et logos de la Gendarmerie. Particulièrement malins, ils ont décliné cette idée dans de nombreux pays, reproduisant à chaque fois les insignes officiels :

A la suite d'une imprudence de l'internaute, l'ordinateur est bloqué sur une page indiquant des infractions à la législation (tantôt sur les droits d'auteurs des oeuvres cinématographiques, tantôt sur la pédopornographie) et que jusqu'au paiement d'une amende, celui-ci restera ainsi bloqué. L'infraction n'existe pas, tout ceci est un canular anxiogène très bien fait !

Bien sûr, le paiement (par Internet) de cette soi-disant amende n'amène aucun déblocage, mais en réalité votre numéro de carte bancaire donné volontairement au pirate ! Il n'a plus qu'à les utiliser pour des achats frauduleux !

Plus récemment, des arnaques plus évoluées et vicieuses cryptent les documents personnels présents sur l'ordinateur (les rendant ainsi illisibles pour l'utilisateur). Toujours sous la promesse de restituer ces documents intacts, les pirates ont là aussi réussi une belle arnaque, car même après le paiement de la "rançon", les fichiers ainsi cryptés le restent irrémédiablement.

A partir de ces deux exemples, on peut conclure que les pirates exploitent la peur (accusations infondées, menace de dénonciations, capture d'une image de l'internaute avec la webcam), l'urgence (il y a un délai maximum pour s'acquitter de la rançon) et le caractère professionnel ou personnel des documents pris en otage (cas du dernier exemple).

Comment sécuriser son utilisation d'Internet ?

Séparer les utilisations personnelles et/ou professionnelles du "reste"

Dans l'hypothèse où un piratage viendrait à avoir lieu, il est conseillé d'utiliser plusieurs adresses électroniques : une pour les correspondances personnelles (adresse qu'on ne donne qu'à la famille, amis, etc.), et une autre anonyme pour "le reste" (achats, forums, petites annonces, etc.). Si une des adresses est piratée, l'autre a peu de risques de l'être aussi. L'adresse "anonyme" permet aussi de ne pas dévoiler son identité (contrairement à l'adresse personnelle, généralement attribuée d'office par votre opérateur Internet sous la forme nom.prenom@xxxxxxx.fr) aux correspondants.

Pour mettre en oeuvre une telle solution, il suffit de créer plusieurs adresses électroniques auprès de son opérateur Internet ou grâce à une solution gratuite telle que Gmail, Laposte.net, Yahoo, etc. Généralement, l'adresse personnelle reflète le nom et le prénom de l'utilisateur, alors que l'adresse "anonyme" est une invention qui permet d'être plus incognito.

La sécurité des mots de passe

Un point de sécurité essentiel concerne les mots de passe. Ils sont à l'informatique ce qu'est le code secret à la carte bancaire. L'un va avec l'autre, et l'ensemble permet de sécuriser la transaction pour laquelle ils sont invoqués.

Sur Internet, de nombreux sites, notamment marchands, mais aussi votre fournisseur d'accès Internet, vos messageries électroniques, et bien d'autres encore, vous distinguent des autres internautes par le biais de deux informations : l'identifiant et le mot de passe. Généralement, l'identifiant est votre adresse électronique ; comme son nom l'indique, l'identifiant "identifie", donc désigne, une personne en particulier. L'adresse électronique est ainsi idéale pour remplir ce rôle car il ne peut pas exister d'homonymie1.

Ce couple identifiant/mot de passe est nécessaire à chaque fois que le site Internet visité, pour diverses raisons, a besoin de mémoriser des informations sur l'internaute ; ce sera le cas pour un site marchand, mais aussi pour un site de petites annonces, etc. Bref, la plupart du temps où l'utilisateur va inscrire des choses au clavier…

Sachant cela, on peut raisonnablement conclure qu'un internaute va avoir communiqué son adresse électronique à de nombreux sites.

Qu'arrive-t-il si un de ces sites se fait pirater ? D'emblée, le pirate aura accès aux adresses électroniques des clients du site. D'où la recommandation évoquée précédemment d'utiliser plusieurs adresses électroniques, notamment une non personnelle que l'on communique sur les sites marchands, forums, etc. : on préférera avoir l'adresse "bidon" anonyme dans la nature que son adresse personnelle.

Ensuite, selon les sécurités et pratiques mises en oeuvre sur le site Internet piraté, il se peut que les mots de passe des clients soient eux aussi piratés. Il est donc important de choisir un mot de passe différent pour chaque site Internet. En cas de vol de ce mot de passe, ça "limite la casse", seul le site Internet où le mot de passe a été dérobé pourra être pénétré à votre insu.

Si la mémoire vient à faire défaut, il est relativement aisé d'utiliser des mots de passe fiables (d'un point de vue sécurité informatique) tout en étant assez simples à retenir pour l'utilisateur, et cependant différents pour chaque site : moyens mnémotechniques, nombres fétiches, immatriculations, dates écrites à l'envers en lettres et chiffres, etc. On considère qu'un bon mot de passe est un mot de passage mélangeant lettres majuscules, minuscules, et chiffres, 10 caractères minimum.

Les bonnes pratiques

Les paragraphes précédents ont indiqué qu'il était important d'utiliser plusieurs adresses électroniques, et que le choix de mots de passe différents sur chaque site Internet est important.

Par ailleurs, la sécurité repose également sur la prudence de l'utilisateur pendant sa navigation. Ainsi :

- ne jamais communiquer des informations personnelles si cela n'est pas impératif2,

- lorsqu'on communique des coordonnées sensibles (adresse électronique, numéro de téléphone, RIB), s'assurer que la transmission est sécurisée (présence en haut à gauche de l'écran, à côté du nom du site Internet https://www.xxxxx.xxxx, d'un symbole "cadenas") et qu'elle est réellement destinée au site voulu (son nom doit figurer dans les premières lettres après "https://"),

- ne jamais ouvrir une pièce-jointe dans sa messagerie si l'expéditeur est inconnu,

- ne jamais ouvrir une pièce-jointe de la part d'un expéditeur, même connu, si le message semble suspect (invitation à envoyer de l'argent suite à un voyage à l'étranger),

- ne jamais communiquer son numéro de carte bancaire ou RIB suite à une invitation reçue par courrier électronique, même si le message semble être urgent et menaçant (fermeture de ligne, etc.) : il s'agit d'une escroquerie qui usurpe l'identité d'un organisme (généralement EDF/GDF, CAF, banques, fisc),

- se méfier des logiciels gratuits, souvent accompagnés de virus et espions.

Les réseaux sociaux

L'utilisation d'un réseau social n'est pas, en soi, risquée. C'est l'utilisation qui en est faite qui peut parfois l'être, et amener dans certains cas à des vols d'informations personnelles, des chantages ou des usurpations d'identité.

Voici quelques recommandations qui peuvent s'appliquer aux principaux réseaux sociaux :

- être averti que la photo du profil est toujours publique (cela signifie que n'importe qui peut voir et surtout récupérer cette photo, et le cas échéant se l'approprier pour usurper votre identité) ; si on préfère être plus anonyme, on peut choisir de ne pas mettre de photo, ou une photo prise de loin, ou alors une photo ne représentant pas l'internaute (paysage, personnage de fiction, animal),

- prendre les mesures nécessaires pour sécuriser l'accès à son profil : on peut en effet interdire aux personnes inconnues de voir le profil,

- réaliser qu'une publication est immédiatement visible et "recopiable" par quelqu'un ; même si cette publication est supprimée ultérieurement, elle a pu être lue par d'autres utilisateurs et colportée. Si c'est le cas, rien ne peut empêcher cet "effet boule de neige",

- ne pas indiquer d'informations personnelles permettant de localiser l'utilisateur, comme un numéro de téléphone ou une adresse postale : ils peuvent être facilement exploités par des individus malintentionnés ou des criminels en tout genre,

- ne pas hésiter à distinguer différents groupes parmi ses contacts : personnel, professionnel, associatif, loisirs, etc. ; il sera ensuite plus aisé de limiter la visibilité d'une publication donnée à un de ces groupes.

Des escrocs sévissent également sur ces sites Internet très fréquentés. Il faut donc se méfier des inconnus, des informations sensationnelles, des invitations à communiquer des données personnelles, des photos truquées.

Enfin, il faut bien rappeler que le but d'un réseau social n'est pas "social" ; s'il animait certainement les intentions désintéressées de leurs créateurs il y a quelques années, aujourd'hui la mise en relation des personnes n'est qu'un prétexte, et il y a maintenant de réels enjeux économiques sous-jacents.

La finalité commerciale est clairement affichée, avec de nombreuses publicités imposées aux utilisateurs du réseau. Les annonceurs peuvent ainsi récupérer des informations socio- démographiques sur les internautes qui cliquent sur leurs publicités, autant dire qu'il s'agit d'une véritable mine d'or pour n'importe quel chef de produit ou publiciste.

Les éditeurs de jeux vidéo ont aussi flairé une bonne occasion pour s'immiscer dans les réseaux sociaux. Certains jeux sont en effet conçus pour être addictifs et amener le joueur à payer une modeste contribution pour pouvoir être débloqué d'une situation d'impasse dans sa partie. La contribution est peut-être modeste, mais répétée éventuellement plusieurs fois et multipliée par le nombre de joueurs à l'échelle de la planète, cela se chiffre en millions d'euros !

Par ailleurs, à moins que l'utilisateur ait réglé correctement la confidentialité de son profil, ses informations personnelles principales sont divulguées à l'éditeur du jeu vidéo. Qu'en fait-il ? En particulier, est-ce qu'il ne les revendrait pas à des tiers ? Prudence…

Enfin, il reste à évoquer le sujet des photos et vidéos publiées sur les réseaux sociaux. Dans le conditions générales d'utilisation, il est souvent stipulé que les informations que l'utilisateur publie, dont les photos, peuvent être exploitées pour "améliorer le service". En clair, cela signifie que le réseau social s'approprie vos communications et peut en faire l'usage qu'il veut3 ; par exemple (liste non exhaustive) :

- pour effectivement améliorer le système, comme par exemple proposer des publicités ciblées sur les centres d'intérêt de l'utilisateur (ce qui peut toutefois soulever des questions de respect de la vie privée),

- pour utiliser vos informations dans un contenu commercial : ne soyez pas surpris de découvrir votre photo sur un trombinoscope ventant tel ou tel produit !

En résumé, il faut donc faire particulièrement attention :

- à ce que l'on publie sur un réseau social,

- au caractère immédiat de la publication,

- à qui on destine la publication ; ne pas hésiter à restreindre sa visibilité,

- aux photos publiées et aux droits à l'image afférents, qui sont abandonnés au profit du réseau social,

- à la possibilité qu'un escroc utilise votre photo de profil pour usurper votre identité,

- aux informations personnelles communiquées,

- aux fausses informations, canulars.

Si vous êtes parent, ayez conscience que votre enfant peut entrer en contact avec n'importe qui sur un réseau social, et qu'il peut ne pas réaliser qu'il communique parfois des informations trop personnelles, qui le mettent éventuellement moralement ou physiquement en danger (harcèlement, dénigrement voire agression physique dans le cas de prédateurs sexuels ou déséquilibrés).

Annexes

- Lien direct vers le dossier des annexes

- Détail des annexes :

-

deux personnes portant le même nom de famille et prénom ne peuvent pas avoir la même adresse électronique. Par exemple, il y aura "jean.dupont@orange.fr" et "jean.dupont63@orange.fr", le second se distinguant du premier par le suffixe "63". ↩

-

lorsqu'on remplit un formulaire et qu'une information est obligatoire, il y a généralement une mention claire à côté (par exemple, "obligatoire"), ou une étoile "*". ↩

-

ainsi, en 2014, l'article 10 de la "Déclaration des droits et responsabilité" de Facebook stipulait : "Vous nous autorisez à utiliser vos nom, photo de profil, contenu et informations dans le cadre d'un contenu commercial, sponsorisé ou associé (par exemple une marque que vous aimez) que nous diffusons ou améliorons". ↩